LA @

¿QUÉ PASARÁ CON MIS REDES SOCIALES?

GABRIEL CRUZ

- Twitter: @Gabrielcruztv

- Mail: [email protected]

Mónica Domínguez «era» o «es» una persona y una periodista excepcional. «era» porque falleció el 31 de julio de 2022 con 38 años tras sufrir cáncer, y también «es» porque para los que la conocimos sigue viva en nuestro recuerdo. Le gustaban las redes sociales para plasmar sus trabajos, sobre todos sus viajes. Por algo su lema era «viajar es volar» y su última ocupación tuvo lugar en Viajeros Cuatro. al escribir este reportaje uno siente la tentación de mandarle un mensaje privado a través de sus redes sociales para conocer cómo enfocaría el tema. Porque esa es la sensación que se tiene al verla en Instagram o Youtube: que sigue estando aquí, sonriendo. como la frase, sin autor conocido, de que «lo importante no es olvidar, es recordar sin que duela».

Isabel, la hermana de Mónica, es la que de vez en cuando está un poco pendiente de sus perfiles. siguen siendo un vínculo con las personas que la conocieron: «Por ejemplo, los propietarios de un hotel con los que se llevaba muy bien le escribieron diciendo que hacía tiempo que no sabían nada de ella, es entonces cuando les respondo y les digo que Mónica nos dejó». También reconoce que «de vez en cuando, amigos suyos le envían mensajes porque se acuerdan de ella: un aniversario, un lugar que visitaron…». esta es una posibilidad, que un familiar o amigo de confianza que posee las claves de acceso mantenga mínimamente activas las redes sociales de la persona fallecida.

LAS ÚLTIMAS ESTIMACIONES APUNTAN A QUE 60 MILLONES DE CUENTAS DE FACEBOOK SERÍAN DE FALLECIDOS

Mensajes postmortem. También hay webs que permiten que el propio interesado, antes de fallecer, pueda gestionar su presencia póstuma en redes sociales como Afternote, Knotify o Deadsocial (aunque el diseño de esta última nos parece pobre). Básicamente almacenan las confesiones del interesado con videos de su vida o programando envío de mensajes para las personas más queridas cuando muera. ¿Cómo lo saben? Antes se ha nombrado a tres personas de confianza o trustees que pueden acceder a estos deseos y mensajes tras el fallecimiento. La otra fórmula exige al usuario que entre en la web con cierta periodicidad. si no lo hacen, el programa entiende que ha fallecido y envía los mensajes a las personas queridas como en el caso de Dead Man’s switch (www.deadmansswitch.net). su versión gratuita envía dos mensajes y la de pago (50 dólares), 100. En otros casos, se roza la ciencia ficción, como en el caso de «Eter9». Su lema es «sé tú dos veces». La aplicación crea un clon nuestro basado en inteligencia artificial. En un principio, funciona como Facebook. En vida toma nota de las interacciones con otras personas, desde los «me gusta» hasta los comentarios. son datos de los que se nutre su inteligencia artificial para que después de fallecido la actividad continúe. Es decir, crea mensajes para situaciones nuevas como si estuviésemos vivos.

HAY ALLEGADOS QUE PREFIEREN CERRAR LAS CUENTAS PORQUE LES INCOMODA QUE AL FALLECIDO LE SIGAN ETIQUETANDO EN COMERCIOS O QUE RECIBA FELICITACIONES

Pese a la decena de años que lleva la web en funcionamiento apenas cuenta con unos pocos miles de inscritos. Nada que ver con los 2.958 millones que tiene la red social con más seguidores del mundo, Facebook, según el informe Digital 2023 de la consultora We Are Social. Ahora bien, las últimas estimaciones apuntan a que 60 millones de cuentas serían de fallecidos. Otro estudio, el de Oxford Internet Institute, señala que, de seguir esta tendencia, en el año 2070 habría en Facebook más muertos que vivos. Esto confirma lo que percibimos que se hace habitualmente con el perfil social cuando alguien muere: nada.

En otros casos, los allegados prefieren cerrar las cuentas porque les incomoda que al fallecido le sigan etiquetando en comercios, que reciba felicitaciones u ofertas por su cumpleaños o, incluso algo peor: que le pirateen su perfil en la red social. Esto se ha dado en EE.UU. con famosos con muchos seguidores. Curiosamente también están los que tienen sus redes sociales pero que fallecieron antes de que internet existiera, como Marilyn Monroe (@MarilynMonroe con 252.000 seguidores) o Edgar Allan Poe (@Edgar_Allan_Poe, con unos 90.000). Edgar dejó de escribir hace 5 años; quién sabe si es que esta vez murió de verdad.

Si se poseen las claves de acceso del familiar fallecido se pueden cerrar las cuentas actuando como si fuera él. Esta es la forma más eficaz de hacerlo. Si no se tienen, las principales redes sociales disponen de formularios para cerrarlas.

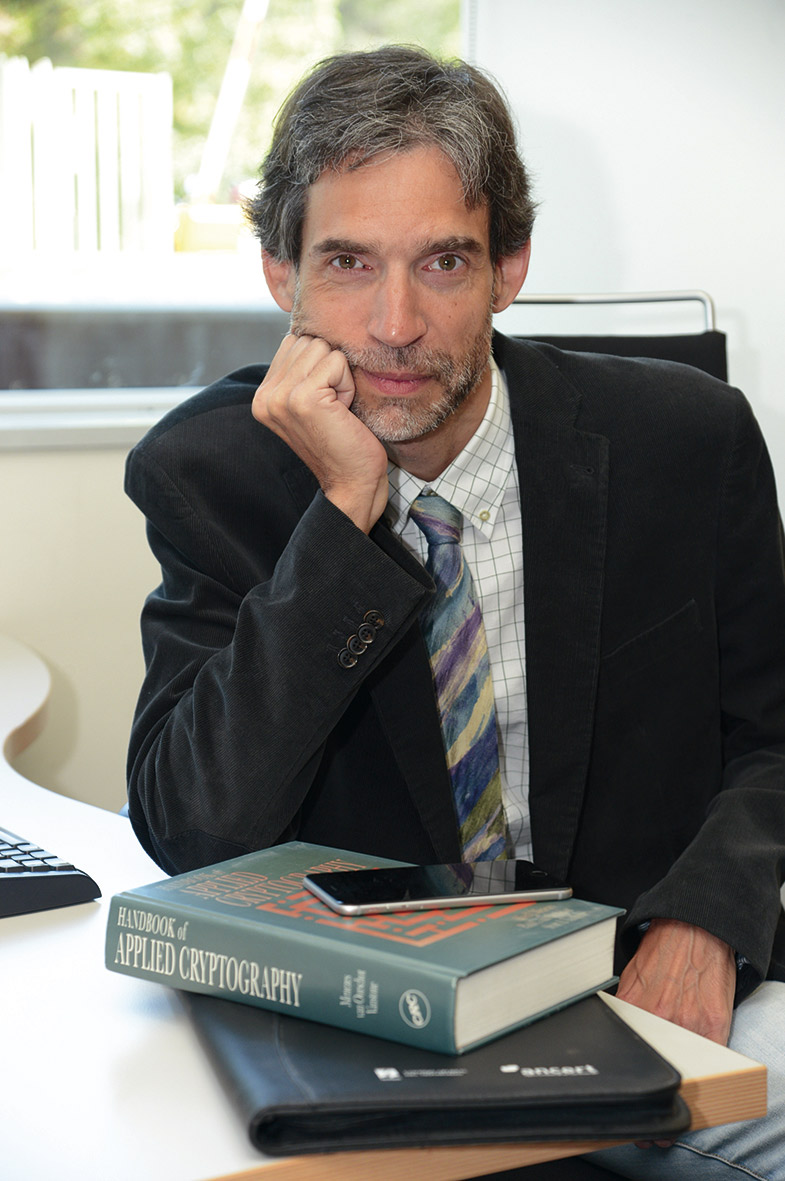

Sin embargo, como nos señala José María Plata, especialista en reputación online y en borrar rastros en google, «es muy difícil comunicarse con los administradores de las redes sociales. Hay que insistir varias veces porque lo habitual es que no te contesten y si lo hace es un bot, un sistema que contesta automáticamente. Hay que insistir hasta que te atiende una persona. Puedes tardar desde un par de días a uno o dos meses». Esa parece ser la norma de las redes sociales: poner trabas. En Facebook pueden tardar hasta 90 días en eliminar un perfil. Además, se consigue que sea inaccesible pero no desaparece la información compartida con otros usuarios. Tres meses. Y eso que el artículo 96 de Ley orgánica 3/2018, de 5 de diciembre, de «Protección de Datos Personales» señala que en casos como este se «deberá proceder sin dilación».

UNA POSIBILIDAD ES QUE UN FAMILIAR O AMIGO DE CONFIANZA MANTENGA MÍNIMAMENTE ACTIVA LAS REDES SOCIALES DE LA PERSONA FALLECIDA

Testamento digital. Es un término de moda que nos encontramos incluso en varias webs de la administración y, lo más importante, lo cita la Ley 3/2018. Los testamentos digitales permiten que las personas reflejen en una escritura pública ante notario su voluntad sobre qué se debe hacer cuando mueran con su huella digital: desde sus emails a sus redes sociales, y quién debe hacerlo. Los expertos que asistieron a la sesión «la herencia digital» celebrada por la Fundación notariado el pasado marzo coincidieron en que las voluntades digitales son parte del contenido no patrimonial susceptible de ser recogido en un testamento. Es decir, la herencia es solo una, da igual que sea digital o no.

Porque nuestro patrimonio incluye todos los bienes y derechos, independientemente de su naturaleza, y por tanto su tratamiento legal debe ser unitario. ¿Tú cómo lo ves, Mónica?

‘In Memoriam’

Para conocer a Mónica Domínguez, la periodista con la que comenzamos este reportaje, pueden visitar sus redes sociales y comprobar cómo hizo realidad su lema de vida, «viajar es volar».

- @monicadominguez en instagram

- @ViajarEsVolar en Youtube

- «Viajar es volar» en Facebook .

Cerrar redes sociales

Le ahorramos el engorroso camino que hicimos para dar con los enlaces y borrar, o convertir en conmemorativos, los perfiles de redes sociales de su familiar fallecido cuando no se tienen sus claves. Para evitar falsos borrados se exige copia del DNI, del certificado de defunción, un poder notarial o una última voluntad o que demuestre que se es heredero para poder realizar el cierre de la cuenta.

Twitter

No tiene posibilidad de cuentas homenaje. Es la red social en la que más nos ha costado encontrar el enlace para cerrar una cuenta. Pese a que en su propio «centro de ayuda» o en Google se buscase «eliminar cuenta», al clicar en el link que aparecía llevaba de nuevo al centro de ayuda. como si fuera un bucle. Curioso que darse de alta en una red social se hace en dos sencillos pasos, pero darse de baja es un laberinto. Y es que ninguna red social quiere perder la mercancía que somos los usuarios.

Testamento digital

Aunque ya hemos aclarado que herencia solo hay una y que lo más conveniente es hacer testamento ante notario y dejarlo todo claro, en el enlace pueden descargarse actualizada la Ley Orgánica 3/2018, de 5 de diciembre de Protección de Datos Personales y garantía de los derechos digitales. En su artículo 96 habla del derecho al «testamento digital».

¿Cómo será la actuación del notario?

¿Cómo será la actuación del notario?

«Va a ser el núcleo de la operativa electrónica notarial»

«Va a ser el núcleo de la operativa electrónica notarial» «El protocolo en papel convivirá con el protocolo electrónico sin problemas»

«El protocolo en papel convivirá con el protocolo electrónico sin problemas»