LA @ EN DESARROLLO

LAS COPIAS ELECTRÓNICAS NOTARIALES

FÁTIMA PÉREZ DORCA

X: @fatimadorca

Mail: [email protected]

El primer paso fue crear el protocolo electrónico notarial, que es un reflejo idéntico del protocolo notarial en papel (que conserva los originales de todos los documentos notariales otorgados por un notario cada año).

Ahora la matriz de cualquier documento notarial se recoge en dos soportes: papel y digital. El formato papel se conserva en el protocolo que custodia el notario. El formato electrónico se guarda en el protocolo electrónico del mismo notario que se conserva en la Sede Electrónica Notarial, que es custodiado por el Consejo General del Notariado.

Al protocolo electrónico solo tienen acceso el notario titular y los empleados que este designe a efectos, por ejemplo, de expedición de copias. Entre el 9 y el 21 de noviembre se crearon 114.942 protocolos electrónicos.

LOS CIUDADANOS Y LAS EMPRESAS YA PUEDEN DISPONER DE COPIAS ELECTRÓNICAS DE SUS ESCRITURAS

Actos societarios

Además, la nueva ley, que traspone la Directiva 2019/1151, establece que sin necesidad de presencia física un ciudadano de la Unión pueda constituir una sociedad limitada en otro país miembro. La directiva recomienda mantener los sistemas jurídicos propios de cada país y que, en aquellos como Alemania, Bélgica, Italia o España, entre otros, donde las sociedades se constituyen ante notario, se conserve un modelo que es seguro y ágil y que permite luchar contra el blanqueo de capitales y el fraude fiscal.

La nueva regulación señala también que pueden realizarse a distancia todos los actos societarios, desde la constitución de sociedades (de responsabilidad limitada con aportaciones dinerarias), al nombramiento de cargos, ceses, apoderamientos mercantiles, ampliaciones y reducciones de capital, modificaciones de estatutos, etc.

También es posible autorizar pólizas mercantiles, algunos poderes especiales, los requerimientos iniciales de ciertas actas y aquellas diligencias que fueran susceptibles de practicarse por videoconferencia; los testimonios de legitimación de firmas; las declaraciones de obra nueva sin extinción de condominio ni adjudicación de propiedad y la división de la propiedad horizontal. Por último, pueden autorizarse actos de conciliación en los casos que el notario lo considere conveniente; y actos y negocios jurídicos para los que, conforme a su naturaleza, se establezca reglamentariamente. Y, por último, en caso de darse una epidemia, podrían autorizarse testamentos online mientras durase la obligación de confinamiento.

Todos los servicios digitales que prestan los notarios tienen lugar en la Sede Electrónica Notarial, cuya puerta de entrada para ciudadanos y empresas es el Portal Notarial del Ciudadano (www.portalnotarial.es). Esta sede es única y corresponde al Consejo General del Notariado su titularidad, desarrollo, gestión y administración.

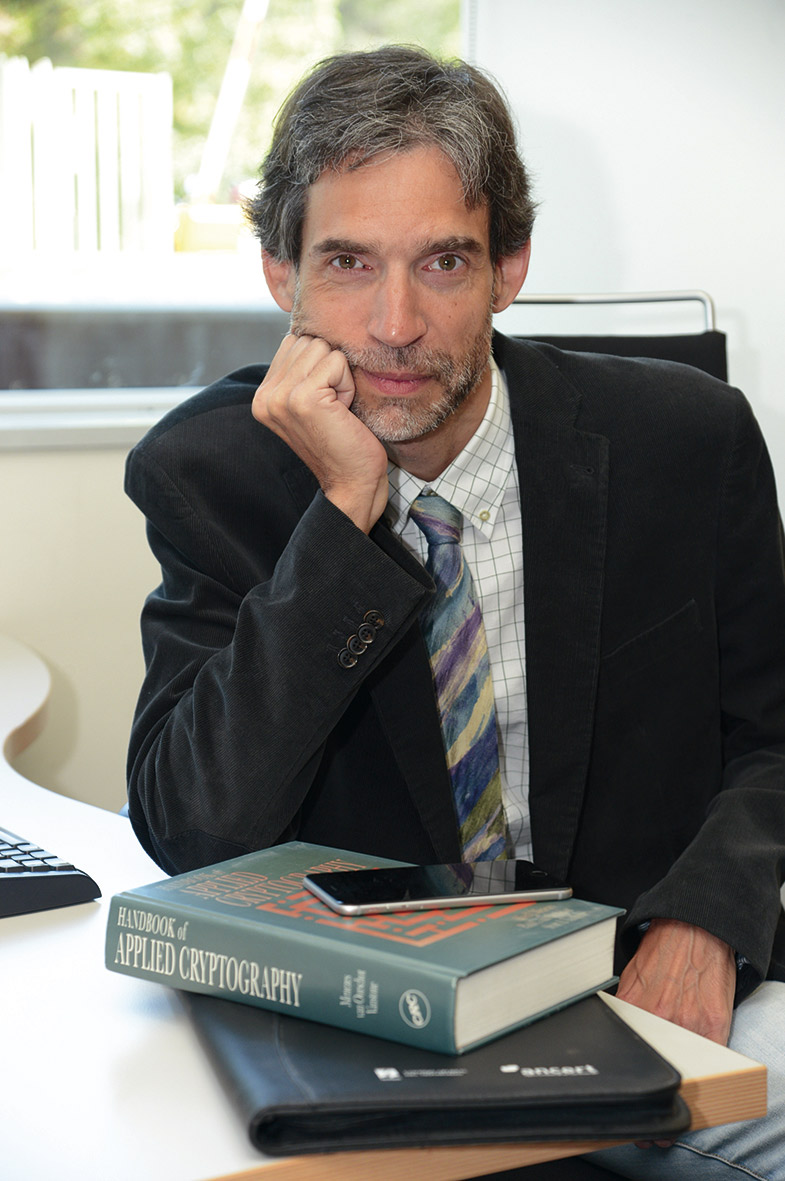

JOSÉ CARMELO LLOPIS,

delegado de nuevas tecnologías del CGN

Hablamos sobre la ley 11/2023 con el notario y delegado de nuevas tecnologías del Notariado español en el Consejo de los Notariados de la Unión Europea (CNUE) y en la Unión Internacional del Notariado (UINL), Carmelo Llopis, y con el director de desarrollo del centro tecnológico del Notariado, Ancert, Marcos Varela.

¿Qué es el protocolo electrónico notarial?

El protocolo notarial en papel es el conjunto ordenado de las escrituras que autoriza un notario año a año. Desde la entrada en vigor de la Ley 11/2023 el Notariado puede conservar estas escrituras de manera electrónica gracias al protocolo electrónico notarial. Así, cada vez que el notario autoriza una escritura, la protocoliza física y digitalmente. La escritura en papel se conserva en la notaría y su versión digital se deposita (en formato PDF, encriptado) en la Sede Electrónica del Notariado para su custodia por el Consejo General del Notariado.

¿Y una copia electrónica?

Las copias son las reproducciones literales de las escrituras, expedidas con las formalidades que marcan la Ley y el Reglamento Notarial. Pueden constar en soporte papel o en soporte electrónico, en cuyo caso incluirán la firma electrónica cualificada del notario, que podrá ponerlas a disposición de ciudadanos y empresas en la Sede Electrónica Notarial.

Hay dos tipos de copias; las denominadas copias autorizadas, que tienen el mismo valor y efectos que los documentos notariales de los que son reproducción, y las copias simples, siendo su función y efectos meramente informativos.

¿Se pueden obtener online para que el ciudadano las utilice cuando lo necesite?

Como antes decía, el ciudadano que lo solicite podrá tener a su disposición, en la Sede Electrónica Notarial, tanto copias simples como autorizadas de sus escrituras, a las que podrá acceder para conocer su contenido.

El notario insertará en la copia electrónica autorizada un código seguro de verificación (CSV) individualizado, que permitirá al ciudadano y al empresario acceder a la Sede Electrónica Notarial, poder consultarla y compartirla, así como conocer las notas de modificación jurídica y de coordinación con otros instrumentos públicos que se vayan produciendo.

MARCOS VARELA,

director de desarrollo de Ancert

¿Qué pasos debe dar el ciudadano para pedir una copia electrónica en el Portal Notarial del Ciudadano?

Lo primero que debe hacer el ciudadano es acreditarse mediante el sistema Cl@ve PIN, un certificado EIDAS, o hacerlo gratuitamente en una notaría.

Después accederá al “servicio de Solicitud de copias”, en el que deberá seleccionar el nombre del notario que autorizó ese documento notarial, el número y tipo de copias que necesitaría y adjuntar la documentación que sea requerida para legitimar la acción. De esta manera solicitará la copia al notario y este se la depositará en el Portal.

¿El sistema tecnológico es seguro?

Sí. La arquitectura se ha construido en base a las tres dimensiones que definen la seguridad de la información. Por un lado, la confidencialidad, cifrando la informacion y permitiendo el acceso al usuario solo mediante autorización y de forma controlada. Por otro, la integridad, mediante la firma electrónica, que hace que solo pueda modificar la informacion el usuario autorizado. Y, por último, el ciudadano tendrá disponibilidad de acceso a su información porque la aplicación facilita el almacenamiento a largo plazo.

¿Se puede crear una sociedad limitada online?

Sí. Online se podrán otorgar prácticamente todos los actos societarios. Aquellos que tengan carácter unilateral y que no supongan la aportación a la sociedad de bienes inmuebles.

¿Cómo será la actuación del notario?

¿Cómo será la actuación del notario?

«Va a ser el núcleo de la operativa electrónica notarial»

«Va a ser el núcleo de la operativa electrónica notarial» «El protocolo en papel convivirá con el protocolo electrónico sin problemas»

«El protocolo en papel convivirá con el protocolo electrónico sin problemas»