LA @

LA VIDA DE UNA NOTARÍA DE PUEBLO

FÁTIMA PÉREZ DORCA

- X: @fatimadorca

Con el fin de mostrar la realidad de estas localidades y la labor que en ellas realizan los notarios, se inicia una ruta por algunos de los pueblos más pequeños de España, con entrevistas a personajes relevantes, como los alcaldes, empresarios, agricultores y ganaderos; que serán realizadas de la mano de los notarios rurales y emitidas en las redes sociales.

El primer municipio elegido, Vélez Blanco, de casi 2.000 habitantes, está situado en la parte nororiental de la comarca de Los Vélez (Almería) y en él ejerce la notaria María del Pilar Baraza desde 2016. La notaria muestra, en esta edición de #NotariosRurales, cómo es el día a día en una notaría de pueblo: “Prestamos idéntico servicio que los notarios de ciudad; sucede que los actos más habituales en los pueblos son distintos porque el entorno es diferente”, explica.

Según la notaria: “Trabajo no falta, de hecho -sonríe- muchas veces me encuentro a los vecinos por la calle, cuando paseo a mi perra y aprovechan para hacerme consultas. El trato es muy cercano, hay gente muy especial aquí”.

Baraza lleva siete años en esta plaza. “Este ha sido mi primer destino desde que aprobé la oposición en 2016. Y desde entonces he hecho muchos amigos; mi pareja es también de aquí; estoy muy integrada”, comenta.

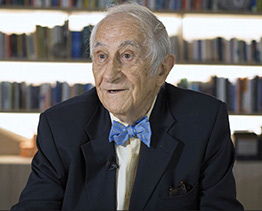

Durante los videos, la notaria presenta a personas relevantes en la localidad, como la alcaldesa, Ana María López que asegura que “tener una notaria aquí es maravilloso”. “Cuando vamos a ver a María del Pilar sabemos que recibiremos una asesoría imparcial y que cualquier negocio o acto estará ajustado a la legalidad; nos sentimos protegidos”, explica. También participa Inocencio Arias, ex embajador jubilado, e hijo de uno de los anteriores notarios de Vélez Blanco, bien conocedor del pueblo y de su historia: “Esta localidad ha evolucionado favorablemente desde un punto de vista económico, sin embargo, la emigración se ha llevado a gente, pero hay instituciones como la notaría que demuestran que, aunque el pueblo se encoja, la notaría es vital”.

NOTARIOS RURALES TIENE COMO OBJETIVO VISIBILIZAR LA LABOR NOTARIAL EN LOS PUEBLOS DE LA ESPAÑA VACIADA

También intervienen José García, ganadero y agricultor; e Inmaculada Arjona, empresaria, de formación bióloga, que dejó su profesión en la ciudad para hacerse cargo de un negocio de alquiler de cortijos en Vélez Blanco. Según García, “María del Pilar es una figura esencial en el pueblo que nos permite estar asesorados y nos da tranquilidad. Yo estoy muy agradecido de que esté en Vélez Blanco, es una persona muy cercana y comprometida”. Por su parte, Arjona señala que “los empresarios queremos que nos vaya bien y la figura de una notaria es de gran ayuda y reclamo para inversores pues saben que pueden contar con un servicio público de este tipo en el mismo pueblo; firmar la compra de una o varias residencias, o pedir asesoría sobre la creación de una empresa sin moverse de Vélez Blanco”.

Notarías rurales en cifras

Tal y como señala la notaria María del Pilar Baraza, “algunos de los actos más característicos en las notarías de pueblo son los relacionados con las fincas rústicas, como las compraventas de inmuebles, las adjudicaciones de herencias, las rectificaciones de superficie, y, en menor medida, los expedientes de dominio y las actas de deslinde y subsanación de discrepancias”.

Según los datos del Centro de Información Estadística del Notariado, en 2022 los notarios autorizaron en todo el país 133.047 compraventas de inmuebles en fincas o terrenos rústicos (un 13% del total de compraventas) y solo durante el primer semestre de este año alcanzaron la cifra de 65.845 (13% del total). En cuanto a la adjudicación de herencias vinculadas a fincas rústicas, se realizaron 106.770 en 2022 (30% del total de las herencias) y 57.105 en los seis primeros meses de 2023 (un 30% del total), lo que demuestra la relevancia de este tipo de servicios en el ámbito rural y la importancia de tener un notario cerca.

Por su parte, las rectificaciones de superficie de fincas rústicas, habituales en aquellos casos en los que la dimensión no es la misma que la que figura en el Registro de la Propiedad, alcanzaron los 3.883 actos, lo que representa un 26,8% del total. En el primer semestre de este año, la cifra alcanzó las 2.379 (28% del total). Obtienen cifras menores actos notariales como los expedientes de dominio y las actas de deslinde y subsanación de discrepancias en lo rural, con 1.289 y 830 respectivamente en 2022.

Aquí se pueden visualizar los videos de Notarios Rurales grabados en Vélez Blanco.

Para conocer más sobre este precioso pueblo almeriense vaya a nuestra sección Al Encuentro.

¿Cómo será la actuación del notario?

¿Cómo será la actuación del notario?